https://cryptpad.fr/pad/#/2/pad/view/tLA6A6v+G8ZeQHZQ-TmVFDvP5XjcQVVGB29YDquhWYI/

我們無時無刻都需要保護我們的資料和電子器材。此指引提供一些關鍵提示,助你保護流動電話器材,免受賊人、駭客和其他有可能試圖使用你的資料或電子器材的人士,作出對你和你朋友不利的行為。

數碼世界日新月異。請注意此文件的最後更新日期為2019年6月15日,而在2019年8月15日後,你應該把此建議當作過時,屆時需檢查是否有更新版本。

如有仼何疑問或回應,可電郵至digitalsafety@tutanota.com。

安全第一!保護你的電子器材,慎防資料被竊

請確保前往高危環境之前,已參詳本指引內容!因在互聯網連接訊號欠佳時,無法下載某些應用程式或讀取這些指示已經太遲了。

保障你手機的資料

設定一個強而有效的PIN碼或密碼

如果手機被竊,當駭客試圖入侵你的手機時,你可能會失去手機中的敏感資料(如:銀行資料或個人聊天記錄)。你可以透過設定強而有效的密碼、解除生物特徵辨識解碼,及把你已上鎖的手機的資料存取降至最低限度,以預防你的資料被竊。

如果你使用iPhone,請選用一個強而有效的密碼,令駭客無機可乘:使用包含字母和數字、及長度超過7位的密碼。你可以透過 設定 > Face ID 與密碼(或 觸控 ID 與密碼) > 更改密碼 > 密碼選項 > 自訂英數密碼 來設定你的密碼。

如使用安卓手機,請避免使用滑動圖案解鎖屏幕,因為只需追溯你在屏幕上的指紋,或越過你的肩膊偷窺,便能輕易猜測到你的滑動圖案。請使用長度超過7位的PIN碼。

淺談密碼長度的重要性

當駭客把你的手機連上他們的電腦設備,他們可以在短時間內破解你的手機密碼。根據手機密碼長度,駭客破解一部手機需用的平均時間如下﹕

四位數密碼﹕約6.5分鐘

六位數密碼﹕約11.1分鐘

八位數密碼﹕約46日

十位數密碼﹕約4629日

iPhone使用者可以透過USB限制模式阻止駭客以電腦裝置破解你的密碼﹕設定 > Face ID 與密碼(或 觸控 ID 與密碼) > 將「USB 配件」關閉 (Settings > Face ID & Passcode (or Touch ID & Passcode) > turn off USB Accessories)

關閉臉部識辨及指紋識辨功能

其他人可以在你沒有意識或不願意的情況下,以你的臉部或指紋解鎖你的手機。你可以關閉這些功能而轉用PIN碼(個人識別碼)或密碼。

iPhone設有SOS緊急模式。當你覺得有人可能會偷去或奪去你的手機時,可以暫時關閉手機的臉部識辨及指紋識辨功能。要啟動此模式,同時按住側邊按鈕(開關按鈕)和其中一個音量按鈕,維持兩秒(不要維持多於五秒,不然你的手機可能會自動致電緊急服務)。不過較安全的做法仍然是預先關閉臉部識辨及指紋識辨功能。

隱藏介面通知內容

如手機被偷去或奪去,你手機的介面通知內容可能會暴露你或你交流對象的私隱。你可以更改你的手機設定,讓訊息通知不顯示訊息的內容。

- iPhone:設定 > 通知 > 顯示預覽 > 解鎖時 Settings > Notifications > Show Previews > When Unlocked

- 安卓:設定 > 應用程式和通知 > 通知 > 在螢幕鎖定畫面上 > 隱藏敏感內容 Settings > Apps & notifications > Notifications > On lock screen > Hide sensitive content

(你亦可以選擇只隱藏較敏感的手機應用程式的介面通知內容,例如通訊程式)

決定要否使用「尋找我的手機」功能

如決定使用,請練習使用該功能。如不,請把功能關掉。

練習遙距清除電話資料

(先開啟「尋找我的手機」功能,才能遙距清除電話資料)。請下載更多手機應用程式之前先練習,好讓自己不用重覆這些步驟。

考慮備份手機資料,讓你不會在失去或被奪去手機時失去手機數據,但請記得安全收藏你的備份。

- 安卓用戶可以使用手機製造商提供的備份程式。如果你的手機製造商並沒有提供備份程式,你可以手動將檔案備份。

- iOS用戶請不要使用iCloud備份,而是使用iTunes把檔案備份到你的電腦上。

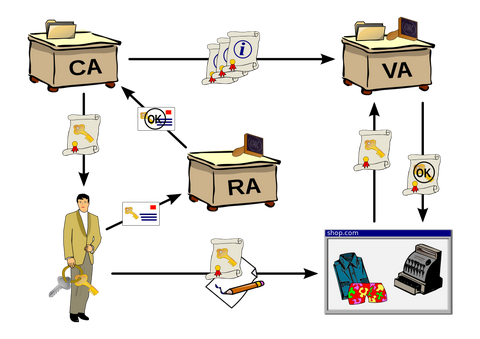

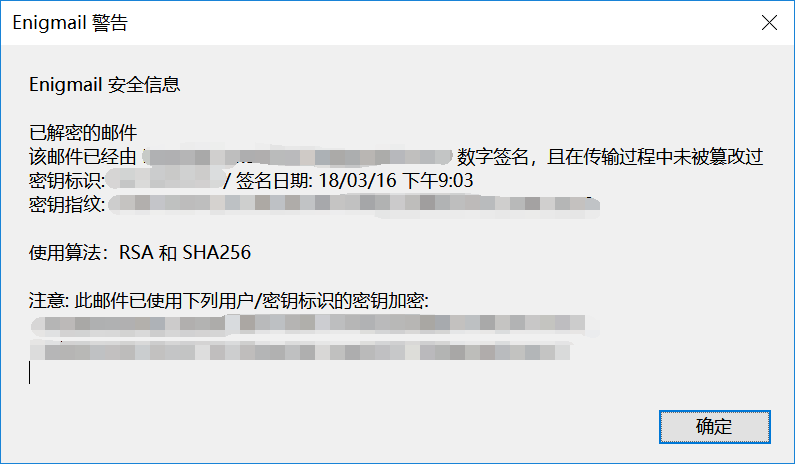

使用雙重認證以確保應用程式安全

雙重認證有助減低其他人在沒有你授權下登入你的手機應用程式及帳號,例如你的電郵或Facebook。這個網站 (https://authy.com/ )為一系列較多人用的手機應用程式提供設立雙重認證的指引。相對於SMS,使用雙重認證應用程式(例如Google Authenticator)來作出雙重認證較為安全。SMS並無加密技術保護,容易被第三方入侵。

保障電話的實體安全

- 使用貼螢幕防窺片,其他人便不能看到你在打什麼字,包括你在輸入什麼密碼。

- 在你的電話背面使用環型支架,防止路過的賊人從你的手中搶走電話。

- 用貼紙遮蓋電話前置鏡頭能保障你不被被惡意軟件監控。

給需要高度安全保障的人

如果你需要非常高度的個人及資訊安全,可以考慮以下措施:

iPhone:你可設置手機在多次輸入錯誤密碼後自動清除所有資料。 設定 > Face ID與密碼(或觸控ID與密碼)> 將「清除資料」開啟

如果資源許可的話,可考慮使用在特定情況使用的手機。這種手機是一個沒有載有任何聯繫到你個人資料的手機。這個手機只用作重要及緊急的通訊(例如求助)。這個手機不應該有任何個人帳戶、聯絡電話或其他個人資料。這個電話應該使用以現金購買的SIM卡,也就是說在購買SIM卡的過程中毋須出示身分證。 可以的話,也應該使用現金購買這個在特定情況使用的手機。

如無法擁有一個在特定情況使用的手機,使用家中的舊電話算是這個情況下最安全的方法。如你選擇這個方法,請確定你在進入一個有危險的情況前更新舊手機的作業系統。更新作業系統需要連接無線網絡,但請不要連接你家裡的無線網絡。

如果你打算用自己平常使用的手機,而亦身處在一個非常有機會被奪走手機的環境,可考慮卸載或移除手機上任何敏感的應用程式、照片、影片、短訊和資料。如果你必須使用這些應用程式,可以考慮開設一個和你個人帳戶分開的新帳戶 (請參考「建設一個安全身分」的部分)。

不要連到私人的無線網絡,並移除任何連接你家或你朋友無線網絡的私人網絡連結。

當不使用數據或無線上網時,請關掉手機或開啟飛行模式,因為這些連結能讓你不小心透露自己的位置記錄。

減少被追蹤的風險

使用虛擬私人網路(VPN)

當在使用公共無線上網時,可使用虛擬私人網路防止你的網上活動被監控。一些安全及免費的VPN包括Lantern及Psiphon。你應該把虛擬私人網路設定為斷線後自動再連線。

變更手機器材的名稱

你的手機的默認設置是以你的名字命名。罪犯或跟蹤者可以透過藍芽或AirDrop 看到你的名字,從而得知你的身份和與他們的距離。請把手機的名字改掉以保護自己。

- iPhone:設定 > 一般 > 關於本機 > 名稱Settings > General > About > Name

- 安卓:設定 > 關於手機 > 手機名稱Settings > About phone > Device name

關掉位置記錄

你的手機以及地圖應用程式可能在記錄你的定位。把記錄關掉以減少被跟蹤的風險。

- iPhone:設定 > 私隱 > 定位服務 > 系統服務(在清單下方)> 重要位置 > 將「重要位置」關閉 Settings > Privacy > Location Services > System Services (located at the bottom) > Significant Locations > turn off Significant Locations

- 安卓:設定 > Google > Google 帳戶 > 資料和個人化 > 定位記錄 > 將「使用定位記錄」關閉Settings > Google > Google Account > Data & personalization > Location History > Manage setting > Your account & all your devices > turn off Use Location History

- Google地圖:設定 > 地圖記錄 > 將「網路和應用程式活動」關閉 Settings > Maps history > turn off Web & app activity

刪除過往的定位記錄

安全溝通及協作

當使用通訊應用程式,例如WhatsApp、Signal、 或電報(Telegram)是,請記住你的帳戶是跟你的手機號碼連載一起的。如果你想跟新的朋友通訊而不希望他們能辨識到你的身分,請使用一張不需要出示身分證明文件並以現金購買的SIM卡。

端到端加密(End-to-end encryption)能防止其他人監控你的信息。WhatsApp和Signal默認開啟端到端加密,但電報(Telegram)則須使用Secret Chat才會開啟。

如果像使用安全且不需要使用你電話號碼的通訊人用程式, 請使用Wire: https://app.wire.com/auth/#createaccount

請不要在你跟陌生人交流的社交平台上用自己的照片作頭像。

令敏感消息消失:

你可能想某些敏感的訊息在某段時間後消失 (就像IG story 一樣)

- Signal: 在對話視窗裡,點選頂部的人名或群組名稱以進入對話設置,開啟「Disappearing Messages」(讓訊息消失), 然後設置信息時限。

- Telegram(電報): 在秘密對話(Secret Chat)的視窗裡,點選計時器/ 時鐘圖標(iPhone的圖標在輸入信息欄旁的; 安卓的在人名旁),然後設置信息時限。

- Wire: 在對話視窗中,點選在輸入信息欄旁的時器/ 時鐘圖標,然後設置信息時限。

關掉備份

如果你的通訊應用程式(例如WhatsApp)有備份功能, 記住備份是駭客或想取得你資料的人的其中一個目標。你可以在WhatsApp中關掉備份功能 :

設定 > 對話 > 對話備份 > 自動備份 > 關閉

電報(Telegram)貼士

如果你在電報跟很多人通訊,使用頻道(Channel)會比較安全, 因為你發放的信息是以頻道的名字和頭像發出,而不是你帳戶的名字和像。另外,群組有人數上限,頻道則沒有。

防止陌生人在電報上得知你的身份:

- Settings > Privacy and Security > Data Settings > 關掉 Sync Contacts

- Settings > Privacy and Security > Phone Number > 調至 Nobody

- Settings > Privacy and Security > Forwarded Messages > 調至 Nobody

語音通話

一般電話對話很容易被第三方監聽。如果你自己有被監聽的風險,可考慮通過WhatsApp,Telegram或Signal等應用程序進行端到端加密(End-to-end encryption)的語音通話。

圖片及影片

如果你想分享照片及影片,請先刪除它們的元數據。照片及影片的元數據(Metadata) 通常包括拍攝手機的型號、地點、以及在你拍攝照片及影片自動記錄下來的其他數據。

刪除照片的元數據:

影片可上載到Vimeo,它會刪除影片的元數據,並防止你在手機被盜是失去影片。你可以把Vimeo上的影片設為私人或以密碼保護。

如要直播影片,請使用Twitch。

如果想進行加密的視像通話,你應該下載JitsiMeet。你可以不需要開設任何帳戶就能進行視像通話。

為通訊軟件、社交應用程式和其他網上帳戶創建一個安全的身分

如果你有理由擔心有跟蹤者或其他人正在監控你,你可能要創建一個網上身分保護私隱。

你通常需要電話號碼及電郵地址開設網上帳戶。使用你平常用的電話和電郵能令其他人容易跟蹤到你。 你可以以新的電話號碼及電郵創建新的網上身分,讓其他人有困難(但不是不可能)追蹤到你。

如何會你的Whatsapp及Telegram等的帳戶取得新的電話號碼:

如何為你的帳戶(例如Twitter, Twitch等)開設新的電郵地址?

Tutanota 是一個安全的電郵服務:https://tutanota.com

記得要給你自己一個新的身分(例如把自己命名為你最愛的球隊或名人,如你喜歡的話,用 DeniseHo@tutanota.com 也沒問題)。

不要跟任何人分享你的新電話號碼及電郵。當你登記這些新電話號碼及電郵時,請使用虛擬私人網路(VPN),以防止服務供應商得知你的位置。

參與需保密的活動後

確保你在所有器材及帳戶上刪除了自己的行動記錄,例如搜尋記錄、聊天記錄、發帖記錄、你拍的照片及圖片等。

如果你有重要的照片,請以安全的方法備份(例如備份到一個加密並且有密碼保護的硬碟)。

需要更多協助?

如果你是公民記者、人權捍衛者或NGO工作者,而你需要個人化的器材保安意見,你可以聯繫Access Now的數碼安全救助熱線(help@accessnow.org)。這熱線為全世界的民間社運人士提供全天候的免費直接技術支援。這個熱線能在你失去手機權限時幫你保持社交帳戶的安全。

注意: 熱線有審批程序,你可能需要提供自己的資料, 例如你的名稱、工作及過往的人權工作。熱線只提供給超過18歲的人。 熱線提供英語、西班牙語、法語、德語、葡語、俄語、菲律賓語、亞拉伯語及義大利語服務。

如果你正在面對數碼攻擊或緊急情況,你可以向Open Technology Fund Rapid Response Fund 尋求財政及技術上的服務支援。詳見 https://www.opentech.fund/funds/rapid-response-fund/